На тлі зростання кібервійн та хактивізму, спричиненого геополітичними подіями, серія зловмисних кібератак змінила тенденції, йдеться у 10-му звіті Threat Landscape, опублікованому Агентством Європейського союзу з кібербезпеки (ENISA).

Оскільки щомісяця викрадається понад 10 терабайт даних, ransomware (ред.: тип шкідливого ПЗ, яке загрожує розкрити особисті дані жертви або перекрити доступ до них до тих пір, поки не буде виплачено викуп), як і раніше, вважається однією з головних загроз.

Звіт охоплює період з липня 2021 року до липня 2022 року.

Найбільш поширеним методом кібератак визнано фішинг1. У цьому списку є і “розподілені атаки” типу “відмова в обслуговуванні” (DDoS2). Геополітичні події, особливо вторгнення Росії в Україну, стали каталізатором розвитку кібернетичної сфери. Хоча ми продовжуємо спостерігати зростання кількості загроз, ми також бачимо появу ширшого спектра методів, таких як експлойти нульового дня (використовувані хакерами для атаки систем з вразливістю, яка не була виявлена раніше), дезінформація за допомогою ІІ та глибокі підробки (людина на існуючому зображенні або відео замінюється іншим). В результаті з’явилися більш зловмисні та широкомасштабні атаки з більш руйнівними наслідками.

Виконавчий директор агентства Хуан ЛеПасаар сказав: “Сучасний глобальний контекст неминуче веде до значних змін у масштабах загроз кібербезпеці. Нова парадигма формується під впливом широкого спектру загроз. Ми вступаємо у фазу, коли нам будуть потрібні відповідні стратегії для захисту всіх наших критично важливих секторів, наших промислових партнерів і, отже, всіх громадян ЄС“.

Основні фактори загрози та їх аналіз

Хакери, спонсоровані державою, кіберзлочинність, наймані хакери та хактивісти залишаються найсерйознішими суб’єктами загроз. На основі аналізу близькості кіберзагроз щодо Європейського союзу (ЄС), кількість інцидентів залишається високою протягом звітного періоду у категорії NEAR. До цієї категорії входять зачеплені мережі та системи на території ЄС. Вона також охоплює населення, яке зазнало нападу в межах кордонів Європейського Союзу.

Розбивка загроз по секторах є важливим аспектом звіту, оскільки він показує, що ніхто не залишився незачепленим. Звіт показує, що майже 50% погроз спрямовані на такі категорії: державна адміністрація та уряди (24%), постачальники цифрових послуг (13%), широка громадськість (12%). Інша половина розподіляється між рештою секторів економіки.

Основні загрози

ENISA поділила погрози на 8 груп. Частота та вплив визначають, наскільки вони все ще помітні:

- Програми-вимагачі:

- 60% постраждалих організацій могли вимагати викупу.

- Шкідливе ПЗ:

- 66 випадків розкриття вразливостей нульового дня у 2021 році.

- Соціальна інженерія:

- Фішинг залишається популярним методом, але ми спостерігаємо появу нових форм фішингу, таких як цільовий фішинг, китобійний промисел, змішинг та вішинг.

- Загрози проти даних:

- Збільшення пропорційно до загальної кількості вироблених даних.

- Загрози доступності:

- Найбільша атака типу “відмова в обслуговуванні” (DDoS) була запущена в Європі у липні 2022 року;

- Інтернет: руйнування інфраструктури, перебої в роботі та перенаправлення інтернет-трафіку.

- Дезінформація:

- Ескалація дезінформації за допомогою ІІ, дипфейків та дезінформації, як послуги.

- Таргетинг ланцюжка поставок:

- На сторонні інциденти припадає 17% вторгнень у 2021 році порівняно з менш ніж 1% у 2020 році.

Виникають контекстуальні тенденції. Експлойти нульового дня3 — це новий спосіб, яким зловмисники користуються задля досягнення своїх цілей.

Після початку війни між Росією та Україною виникла нова хвиля хактивізму. DDoS-атаки стають все більш масштабними та складними, спрямованими на мобільні мережі та Інтернет загалом.

Дезінформація за допомогою ІІ та дипфейки: поширення ботів може легко порушити норму, а також взаємодію співтовариств, затопивши державні служби фальшивим контентом та коментарями.

Цифровий вплив

Вплив розбивається п’ять частин. Жертви атак наражаються на ризик потенційного впливу в наступних областях: репутаційні, цифрові, фінансові, фізичні та соціальні. Однак у більшості випадків наслідки залишаються невідомими, оскільки жертви не повідомляють інформацію або вона залишається неповною.

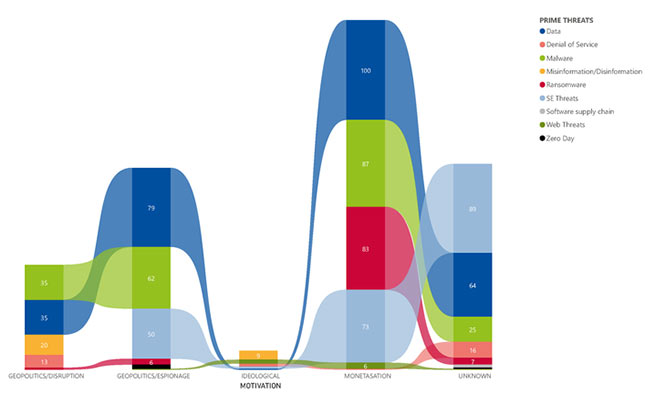

Основні загрози, що ґрунтуються на мотивації

Програми-здирники мотивовані виключно фінансовою вигодою. Мотивація спонсорованих державою груп може бути зумовлена геополітикою. Ідеологія також може бути рушійною силою кібер-операцій хактивістів.

Стимулювання та навчання хакерів з боку держав-учасниць конфлікту

На тлі безперервних бойових дій в Україні хактивісти (активісти-хакери) ведуть свою війну на цифровому фронті. Під атаки потрапили російські та білоруські державні служби, сторінки державних ЗМІ, банківські системи та системи ключових інфраструктур країн-учасниць воєнних дій. У Росії та Білорусі такі дії хакерів прирівнюються до тероризму та держзради, але в Україні вступати в ІТ-армію. закликає міністр цифрової трансформації, розміщуючи інструкції та цілі для кібератак у телеграм-каналі з більш ніж трьомастами тисяч передплатників. Майже миттєвий перехід конвенційної війни між двома країнами в тотальну війну, за якої “можна все”, був дещо несподіваним навіть для країн Заходу і тим більше для Росії.

Однією з найнебезпечніших тенденцій у цій війні є масове використання цивільного населення для хакерських атак щодо противника – Росії. Але проблема навіть не в самих атаках, а в тому, що тепер практично будь-хто може отримати в свої руки потужні інструменти, створені як професіоналами, які працюють на державні структури України, так і передані ним від західних союзників для хакерських атак. Автори інструкцій наполягають на тому, що будь-яка шкода для Росії – це користь для України. При цьому учасників переконують, що у них не повинно бути жодних моральних та етичних обмежень у цій діяльності. Будь то дитячий садок або система електропостачання лікарні, бо йде тотальна війна, в якій дозволено ВСІ.

Для Європи та інших країн світу поява такої численної групи хакерів вкрай небезпечнотак як далеко не все Нові хакери використовують ці знання для боротьби з Росією, а відразу ж намагаються заробити гроші на легших, з їхнього погляду, цілях – комерційних компаніях та приватних особах Євросоюзу та США. Тим більше, що власники сайтів та телеграм-каналів, на яких розташовуються інструкції та інструменти для хакінгу, ніяк не обмежують їх використання.

У багатьох країнах т.зв. колективного Заходу поки що не розуміють, наскільки небезпечним це явище. Адже за своєю небезпекою ці ресурси можна порівняти з контрабандою важкої зброї, матеріалів, що діляться, або бактеріологічної зброї. Хвиля фішингових повідомлень, що прокотилася цього року, з переходом на підроблені сайти грецьких банків і сайту податкової системи Греції тому приклад.

Без кардинальних заходів щодо безпеки інтернет-структура т.зв. Цифрова держава західних країн може бути зруйнована або виведена з ладу, що призведе до хаосу та величезних фінансових збитків.

Підсумок

Звіт ETL відображає ландшафт кіберзагроз, щоб допомогти особам, які приймають рішення, – політикам та фахівцям з безпеки – визначити стратегії захисту громадян, організацій та кіберпростору. Ця робота є частиною щорічної робочої програми Агентства ЄС з кібербезпеки щодо надання стратегічної інформації заінтересованим сторонам. Зміст звіту зібрано з відкритих джерел, таких як статті у ЗМІ, думки експертів, звіти розвідки, аналіз інцидентів та звіти про дослідження в галузі безпеки, а також через інтерв’ю з членами робочої групи ENISA Cyber Threat Landscapes (робоча група CTL ).

Аналіз та погляди ENISA на ландшафт загроз мають бути нейтральними для галузі та постачальника. Інформація, заснована на OSINT (інформація з відкритим вихідним кодом), та робота ENISA щодо ситуаційної обізнаності також допомогла задокументувати аналіз, поданий у звіті.

Додаткова інформація:

- Ландшафт погроз ENISA 2022 – інфографіка

- Звіт ENISA про ландшафт загроз за 2022 р.

- Звіт ENISA про ландшафт загроз 2021 р.

- Ланцюжок постачання ландшафту загроз ENISA

- Ландшафт погроз ENISA для атак програм-вимагачів — травень 2021 р. — червень 2022 р.

Довідка

1. Фішинг (англ. phishing, від fishing – риболовля, вивужування, і password – пароль) – вид інтернет-шахрайства, мета якого – отримати ідентифікаційні дані користувачів. Сюди належать крадіжки паролів, номерів кредитних карток, банківських рахунків та іншої конфіденційної інформації. Фішинг є підроблені повідомлення від банків, провайдерів, платіжних систем та інших організацій, що прийшли на пошту про те, що з якоїсь причини одержувачу терміново потрібно передати/оновити особисті дані. Причини можуть бути різні. Це може бути втрата даних, поломка в системі та інше.

2. DDoS (атака) (від англ. Distributed Denial of Service – розподілена атака типу «відмова в обслуговуванні») – хакерська атака на обчислювальну систему з метою довести її до відмови, тобто створення таких умов, за яких сумлінні користувачі системи не зможуть отримати доступ до системних ресурсів, що надаються. (Серверам) або цей доступ буде утруднений. Відмова «ворожої» системи може бути кроком до оволодіння системою (якщо в позаштатній ситуації ПЗ видає будь-яку критичну інформацію — наприклад, версію, частину програмного коду тощо). Але найчастіше це міра економічного тиску: втрата простої служби, яка приносить дохід, рахунки від провайдера і заходи щодо уникнення атаки відчутно б’ють по кишені «мети». В даний час DDoS-атаки найбільш популярні, тому що дозволяють довести до відмови практично будь-яку погано написану систему, не залишаючи юридично значущих доказів.

3. Експлойт нульового дня – Експлойт, який був написаний для використання вразливості, про яку ще не знає розробник (і, відповідно, не існує патчів, що її усувають). Зловмисники можуть скористатися цією вразливістю, якщо на комп’ютері жертви не реалізовано технології превентивного захисту від експлойтів.

4. Deepfake (Дипфейк, конкатенація, англ. Deep learning – “глибинне навчання” і fake – “підробка”) – методика синтезу зображення, заснована на штучному інтелекті. Методика використовується для з’єднання та накладання існуючих зображень та відео на вихідні. У переважній більшості випадків для створення таких відео використовують генеративно-змагальні нейромережі (GAN). Одна частина алгоритму вчиться на реальних фотографіях певного об’єкта і створює зображення, буквально «з’єднуючись» з другою частиною алгоритму, поки та не почне плутати копію з оригіналом.

More Stories

Travel Off Path назвало 7 популярних туристичних напрямків, де туристам не раді. Греція… серед них

Робот Софія прокоментувала своє падіння зі сходів у Салоніках

Вражаюча "ракетна війна" у Вронтадо на Хіосі